Une définition simple du cryptage , qui tire son origine de l’Antiquité :

Coder un message afin de le protéger et de le rendre incompréhensible à ceux qui ne disposent pas du code.

Donc pour illustrer ce qu’est le cryptage, le site « la toile scoute » nous propose plusieurs codes différents pour s’y initier: https://www.latoilescoute.net/decodeur/

De manière plus poussé, le chiffrement ou cryptage consiste en un procédé de cryptographie grâce auquel on souhaite rendre la compréhension d'un document impossible à toute personne qui n'a pas la clé de chiffrement ou de déchiffrement. Ce principe est généralement lié au principe d'accès conditionnel.

Il existe deux types de chiffrements différents:

• Le chiffrement symétrique tout d’abord, quand l’algorithme utilise la même clé pour chiffrer et déchiffrer.

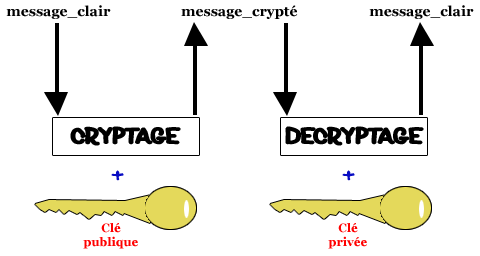

• Le chiffrement asymétrique, quand l’algorithme utilise des clés différentes : une paire composée d'une clé publique, servant au chiffrement, et d'une clé privée, servant à déchiffrer. Le point fondamental soutenant cette décomposition entre publique et privé est l'impossibilité calculatoire de déduire la clé privée de la clé publique. L'utilisation d'un système symétrique ou asymétrique dépend des tâches à accomplir. La cryptographie asymétrique présente deux intérêts majeurs : elle supprime le problème de transmission sécurisée de la clé, et elle permet la signature électronique (traçage). Elle ne remplace cependant pas les systèmes symétriques car ses temps de calcul sont nettement plus longs et la cryptographie asymétrique est de par sa nature même plus vulnérable.

Il existe cependant une différence entre le chiffrement et le codage : Cette différence essentielle réside dans la volonté de protéger les informations et d'empêcher des tierces personnes d'accéder aux données dans le cas du chiffrement. Le codage consiste à transformer de l'information (des données) vers un ensemble de mots. Chacun de ces mots est constitué de symboles ; la compression, notamment est un codage : on transforme les données vers un ensemble de mots adéquats destinés à réduire la taille, mais il n'y a pas de volonté de dissimuler (bien que cela se fasse implicitement en rendant plus difficile d'accès le contenu).

Le décryptage consiste en l’action inverse : c’est l’interception et le décodage d’une information numérique.

Cf : au fait, qu’est-ce qu’une information numérique ?

La définition la plus restreinte est une information à base de nombre et a caractère fini.

Coder un message afin de le protéger et de le rendre incompréhensible à ceux qui ne disposent pas du code.

Donc pour illustrer ce qu’est le cryptage, le site « la toile scoute » nous propose plusieurs codes différents pour s’y initier: https://www.latoilescoute.net/decodeur/

De manière plus poussé, le chiffrement ou cryptage consiste en un procédé de cryptographie grâce auquel on souhaite rendre la compréhension d'un document impossible à toute personne qui n'a pas la clé de chiffrement ou de déchiffrement. Ce principe est généralement lié au principe d'accès conditionnel.

Il existe deux types de chiffrements différents:

• Le chiffrement symétrique tout d’abord, quand l’algorithme utilise la même clé pour chiffrer et déchiffrer.

• Le chiffrement asymétrique, quand l’algorithme utilise des clés différentes : une paire composée d'une clé publique, servant au chiffrement, et d'une clé privée, servant à déchiffrer. Le point fondamental soutenant cette décomposition entre publique et privé est l'impossibilité calculatoire de déduire la clé privée de la clé publique. L'utilisation d'un système symétrique ou asymétrique dépend des tâches à accomplir. La cryptographie asymétrique présente deux intérêts majeurs : elle supprime le problème de transmission sécurisée de la clé, et elle permet la signature électronique (traçage). Elle ne remplace cependant pas les systèmes symétriques car ses temps de calcul sont nettement plus longs et la cryptographie asymétrique est de par sa nature même plus vulnérable.

Il existe cependant une différence entre le chiffrement et le codage : Cette différence essentielle réside dans la volonté de protéger les informations et d'empêcher des tierces personnes d'accéder aux données dans le cas du chiffrement. Le codage consiste à transformer de l'information (des données) vers un ensemble de mots. Chacun de ces mots est constitué de symboles ; la compression, notamment est un codage : on transforme les données vers un ensemble de mots adéquats destinés à réduire la taille, mais il n'y a pas de volonté de dissimuler (bien que cela se fasse implicitement en rendant plus difficile d'accès le contenu).

Le décryptage consiste en l’action inverse : c’est l’interception et le décodage d’une information numérique.

Cf : au fait, qu’est-ce qu’une information numérique ?

La définition la plus restreinte est une information à base de nombre et a caractère fini.

Le cryptage d’un message n’est possible que par l’utilisation de différents algorithmes de cryptage comme celui présenté en seconde partie…

Ainsi , qu’est-ce qu’un algorithme ?

Un algorithme est une suite finie et non ambiguë d’opérations ou d'instructions permettant de résoudre un problème ou d'obtenir un résultat. On retrouve aujourd'hui des algorithmes dans de nombreuses applications telles que, en plus de la cryptographie, le fonctionnement des ordinateurs, la planification et l'utilisation optimale des ressources, le traitement d'images, le traitement de texte, etc.

En claire , il suffit d’avoir des notions en algorithmes, et un logiciel (ou un site) tels que peuvent l‘être Edupython ou Python tutor afin de sécuriser ses messages ou d’intercepter ceux qui ont été crypter par le même algorithme.

Nous pouvons utilisés également les clefs de cryptage qui sont des algorithmes connus.

On pense, en parlant du cryptage informatique, au travail d’un hacker, qui consiste à découvrir ces clefs pour décoder ces informations numériques. Le hacking, s'apparente donc au piratage informatique, une pratique visant à un échange « discret » d'informations illégales ou personnelles.

Il existe cependant des limitations aux messages chiffrées.

Car, bien que vous pouvez cacher le contenu d’un e-mail avec le chiffrement à clefs publiques cela ne cache pas l’identité du récepteur comme de l’expéditeur. Cela signifie que même avec la cryptographie à clefs publiques il reste beaucoup de données personnelles qui ne sont pas sécurisées.

Pourquoi? Imaginez que quelqu’un ne connaisse pas le contenu de votre e-mail, mais il sait à qui vous l’avez envoyé et qui l’a envoyé et il connaît la fréquence d’envois et ce qu’est le sujet global. Ces informations peuvent fournir une image de vos habitudes, contacts, intérêts et activités.

Ainsi, pour illustrer nos propos sur le codage , nous allons vous présenter un algorithme cryptant nos messages fait par nos soins.

Ainsi , qu’est-ce qu’un algorithme ?

Un algorithme est une suite finie et non ambiguë d’opérations ou d'instructions permettant de résoudre un problème ou d'obtenir un résultat. On retrouve aujourd'hui des algorithmes dans de nombreuses applications telles que, en plus de la cryptographie, le fonctionnement des ordinateurs, la planification et l'utilisation optimale des ressources, le traitement d'images, le traitement de texte, etc.

En claire , il suffit d’avoir des notions en algorithmes, et un logiciel (ou un site) tels que peuvent l‘être Edupython ou Python tutor afin de sécuriser ses messages ou d’intercepter ceux qui ont été crypter par le même algorithme.

Nous pouvons utilisés également les clefs de cryptage qui sont des algorithmes connus.

On pense, en parlant du cryptage informatique, au travail d’un hacker, qui consiste à découvrir ces clefs pour décoder ces informations numériques. Le hacking, s'apparente donc au piratage informatique, une pratique visant à un échange « discret » d'informations illégales ou personnelles.

Il existe cependant des limitations aux messages chiffrées.

Car, bien que vous pouvez cacher le contenu d’un e-mail avec le chiffrement à clefs publiques cela ne cache pas l’identité du récepteur comme de l’expéditeur. Cela signifie que même avec la cryptographie à clefs publiques il reste beaucoup de données personnelles qui ne sont pas sécurisées.

Pourquoi? Imaginez que quelqu’un ne connaisse pas le contenu de votre e-mail, mais il sait à qui vous l’avez envoyé et qui l’a envoyé et il connaît la fréquence d’envois et ce qu’est le sujet global. Ces informations peuvent fournir une image de vos habitudes, contacts, intérêts et activités.

Ainsi, pour illustrer nos propos sur le codage , nous allons vous présenter un algorithme cryptant nos messages fait par nos soins.